Cloud-Strategie, Teil 3 – Sicherheits-, Risiko- und Kostenmanagement sowie Migrationsstrategien

Artikelserie: Banking-Cloud-Strategie, Teil 3

Der erste Schritt in die Cloud ist eine umfassende Strategie. Unsere Experten Dirk Findeisen und Alexander Schmidt beschreiben in ihrer Artikelreihe "Banking-Cloud-Strategie" wesentliche Komponenten einer Cloud-Strategie für Kreditinstitute und zeigen das Zusammenspiel der stufenweisen Umsetzung mit einer Migration Factory auf. In Teil 3 gehen die Autoren auf das Sicherheits-, Risiko- und Kostenmanagement sowie die Migrationsstrategie ein.

In dieser Collection enthalten:

Collection öffnen

Let's talk Cloud! Folge 3: Compliant in die Cloud

Green Cloud - Nachhaltigkeit und Effizienz im Banking

Let's talk Cloud! Folge 2: Erfolgreiche Cloud-Migration von Banking-Software

Let's talk Cloud! Folge 1: Cloud-Strategie

Cloud-Strategie, Teil 4 - von der Anbieterauswahl über die Automatisierung des Cloud-Betriebs bis zum Zusammenspiel

Cloud-Strategie, Teil 2 - Geschäftsziele und gesetzliche Vorschriften

Cloud-Strategie, Teil 1 - Zielsetzung und Komponenten

Cloud im Banking: Security First - Whitepaper 2023

Cloud-Technologie im Bankensektor - Studie 2023

Artikelserie „Banking-Cloud-Strategie“

Dieser Beitrag ist Teil unserer Artikelserie „Banking-Cloud Strategie“. Unsere Autoren nehmen alle Aspekte einer Cloud-Strategie für Banken unter die Lupe – von der Zielsetzung und einem Komponentenüberblick (Teil 1) über Geschäftsziele und gesetzliche Vorschriften (Teil 2) und Sicherheits-, Risiko- und Kostenmanagement sowie Migrationsstrategien (Teil 3) bis hin zur Anbieterauswahl, Automatisierung, Zusammenspiel der Komponenten & Fazit (Teil 4).

Grundsätzlich kann jeder Artikel der Serie für sich gelesen werden. Um jedoch einen vollständigen Blick auf das Thema zu bekommen, empfehlen wir Ihnen, die Beiträge in chronologischer Reihenfolge zu lesen.

Im diesem dritten Teil zeigen die Autoren die Relevanz eines an regulatorische Vorgaben angepassten Sicherheits- und Risikomanagements im Rahmen der Cloud-Strategie. Außerdem beleuchten sie das Kostenmanagement sowie die Wahl der richtigen Migrationsstrategie.

Sicherheits- und Risikomanagement

Neben den in Teil 2 unserer Artikelserie genannten Regulatorien mit Auswirkung auf das Cloud Computing, gibt es zahlreiche weitere Vorgaben zum Risikomanagement der Banken, die sich auf die Risikoeinschätzung im Zusammenhang mit Cloud Computing und der Auslagerung von Dienstleistungen auswirken: In den USA beispielsweise die Richtlinien des Federal Financial Institutions Examination Council (FFIEC), international die Basel-III-Standards oder in der EU die EU-Delegiertenverordnung 2017/565. In Deutschland sind hier an erster Stelle die Mindestanforderungen an das Risikomanagement (MaRisk) sowie die Mindestanforderungen an die Compliance-Funktion (MaComp) zu nennen.

Wie bei nahezu allen Risikoanalysen im Zusammenhang mit einem risikobasierten Ansatz, sollten zunächst die möglichen Risiken, Gefährdungspotenziale und Schutzbedarfe auf der Ebene konkreter Anwendungsfälle identifiziert und bewertet werden. Hierzu eignen sich zum Beispiel die Cloud-Risikokontrollen und Standards wie BSI C5:2020, CIS Cloud Control Matrix (CCM) und ISO 2700x.

Um das inhärente Risiko zu reduzieren, gilt es, geeignete technische und/oder organisatorische Mitigationen zu identifizieren, zum Beispiel Verschlüsselungstechnologien, Geo-Cluster der Rechenzentren, geeignete Überwachungs-/Protokollierungsmechanismen, Zero-Trust und andere mehr. Mittels deren Bewertung der Effektivität gelangt man so zum Residualrisiko, das in Folge aktiv zu managen ist.

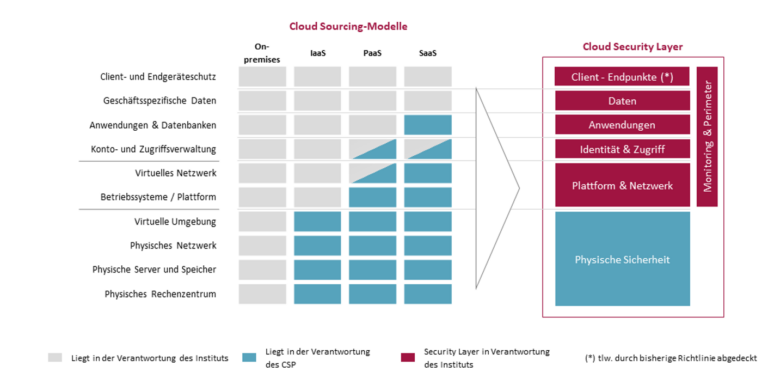

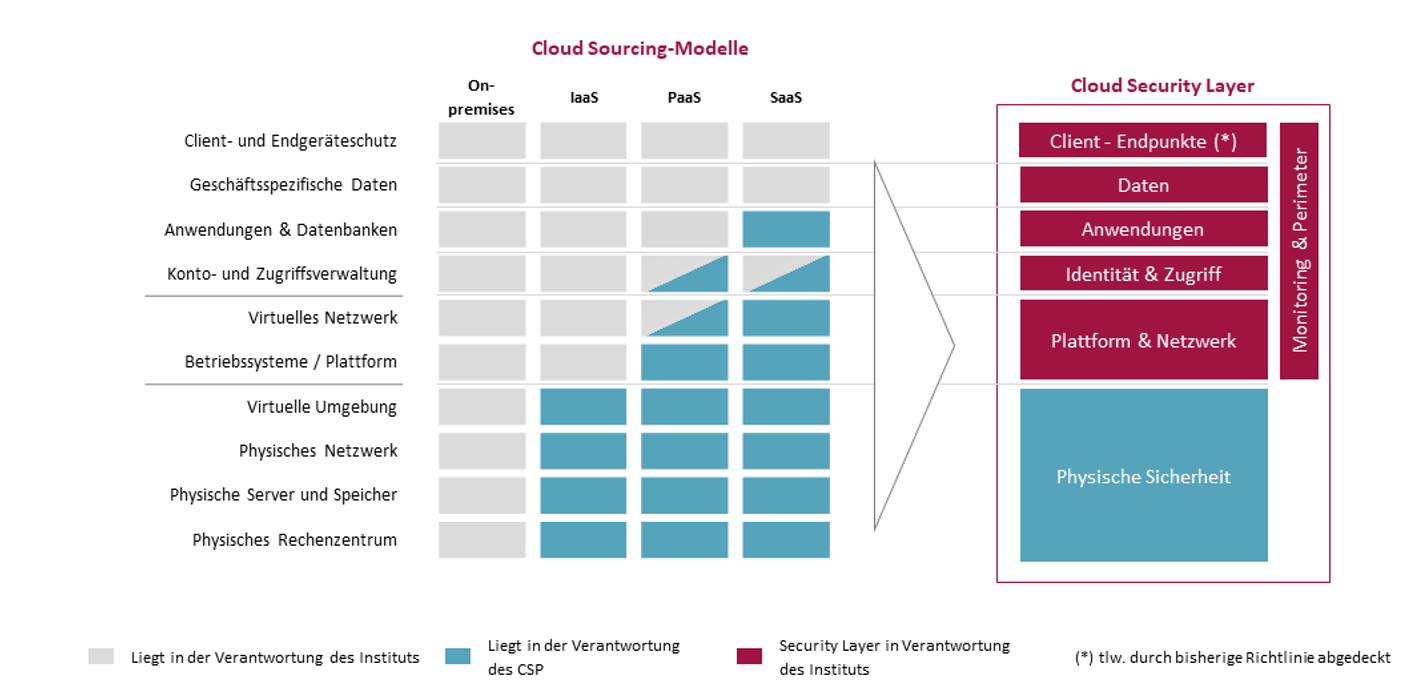

Als ein Best Practice hat sich die Erstellung einer Cloud-Security-Strategie erwiesen. Sie dient als Rahmen für die zukünftige Intensivierung des Cloud Computing und enthält die Mitigationsmaßnahmen für die sich daraus ergebenden neuen Sicherheits- beziehungsweise Angriffsvektoren. Eine Maßnahme kann zum Beispiel die Einführungeines Zero-Trust-Prinzips1 sein. Da der Großteil der bisherigen Schutzmaßnahmen auf die On-Premise-IT ausgerichtet war, sind diese selbstredend um Sicherheitsmaßnahmen rund um die Cloud-Nutzung zu ergänzen und die Verantwortlichkeiten zu schärfen (vgl. Abbildung 1).

Abbildung 1: Beispiel einer schematischen Multi-Cloud-Ableitung der Verantwortlichkeiten

Security as Code (SaC) ist beispielsweise ein effektiver Ansatz, um Cloud Workloads schnell und flexibel zu sichern. Cybersicherheitsrichtlinien und -standards werden so programmatisch definiert, so dass in den Konfigurationsskripten für die Cloud-Systembereitstellung automatisch auf sie verwiesen werden kann. So können in der Cloud laufende Systeme anhand von Sicherheitsrichtlinien bewertet werden, um Änderungen zu verhindern, die das System aus der Konformität bringen.

Die Governance der regulatorischen, technischen, organisatorischen und finanziellen Anforderungen im Bereich des operativen Betriebs, der Überwachung, das Berichtswesen und das Notfallmanagement, sollte innerhalb der Cloud-Strategie in Form von Richtlinien, Maßnahmen und Kontrollpunkten enthalten sein. Dies kann durch das Kernteam erfolgen, zu dem Risikomanager gehören sollten. Die gesamte Orchestrierung im Hinblick auf die einzelnen Use Cases pro Geschäftsbereich kann entsprechend über die Migration Factory beziehungsweise das Cloud Center of Excellence (CCoE) erfolgen.

Wichtig für die Cloud-Strategie ist natürlich nicht die Bewertung der Einzelrisiken pro Use Case und Geschäftsbereich, sondern vielmehr die Definition des Rahmenwerks, an dem sich dann das CCoE orientieren kann.

Kostenmanagement

Die Frage des Kostenmanagements ist zentral für eine Cloud-Strategie. Die gängige Meinung, dass mit Cloud Computing zwangsweise Effizienz- und Kostenvorteile verbunden sind, wird allzu oft durch das Gegenteil widerlegt. Die Cloud-Strategie muss vielmehr einen organisatorischen Rahmen konzipieren sowie Instrumente zur Überwachung, Steuerung und Optimierung bereitstellen. Nur so ist es möglich, langfristige Ziele der Kostensenkung und Kostenflexibilisierung zu erreichen, und den sogenannten „Cloud Waste“ zu eliminieren, mindestens jedoch zu minimieren.

„Cloud Waste“ bezeichnet die unkontrollierten Kosten, die beim Cloud Computing entstehen und nicht mit effektiver Nutzung erklärt werden können, sondern durch Leerlaufkosten oder Geringnutzung. Laut Gartner entstehen diese unkontrollierten Kosten durch unerwartete Nutzung, fehlende Commitments, Überprovisionierung im Bereich Entwicklungs- und Testmanagement, zu viel Spielraum in den Produktionsumgebungen sowie grundsätzlich falsche Dimensionierung von Produktionsumgebungen, wenig optimalen Designansätzen und Implementierungen.2

In diesem Zusammenhang sei auch auf den Blogbeitrag der msg advisors 5 Quick-Wins zur Kostenoptimierung in der Cloud verwiesen. Der Artikel gibt einen Hinweis auf organisatorische Risiken, die es bei einer erfolgreichen Kostenkontrolle zu berücksichtigen gilt: Von statisch zu dynamisch, von monolithisch zu Microservices, von zentral zu dezentral – das sind die Risiken, die eine Cloud-Strategie erkennen und in ein beherrschbares Steuerungsmodell überführen muss.

Abschließend sei hier auf die Kostenzuordnung nach fachlicher Nutzung sowie das Stoppen von Cloud-Aktivitäten hingewiesen, die keinen nennenswerten Nutzen zur Unterstützung der Geschäftsziele beitragen. Beide organisatorische Maßnahmen sorgen für Kostenhygiene, tragen so zur Kostenkontrolle bei und sollten in der Cloud-Strategie umrissen werden.

Kennen Sie schon unser Cloud-Whitepaper?

Das Whitepaper zeigt, welche Treiber, aber auch Hürden der Cloud-Technologie Banken sehen und wie entscheiden das Thema Cloud-Security ist.

Migrationsstrategie

Migrationsentscheidungen sollten immer vor dem Hintergrund der übergeordneten Geschäftsziele getroffen werden. Die Migration in die Cloud ist für Banken weit mehr als ein technologischer Wandel. Sie ist ein strategischer Schritt, der die Geschäftsmodelle und die Wettbewerbsfähigkeit der Institute grundlegend beeinflusst. Neben den klassischen Zielen, wie Skalierbarkeit und Performance, eröffnet die Cloud neue Möglichkeiten für innovative Geschäftsmodelle und Dienstleistungen.

Vor der Migration sind eine sorgfältige Bestandsaufnahme und Beurteilung des Maturitätsgrades unerlässlich. Hier kommen Assessment Tools und spezialisierte Beratungsleistungen ins Spiel, die eine objektive Bewertung der Cloud Readiness ermöglichen. Gemäß den Best Practices von Gartner sollte die Initiative vom CIO geleitet werden3. Ihm obliegt auch die Planungshoheit über die betroffenen Applikationseigner und deren Teams, das Infrastruktur- und Operations Team sowie technische Experten rund um Cloud-Architekturen und Cloud-Prozesse.

Entscheidend ist die Wahl der richtigen Migrationsstrategie. Im stark regulierten Bankensektor spielen dabei auch Compliance-Anforderungen eine wichtige Rolle. Eine klare Governance-Struktur und ein umfassendes Risikomanagement sind daher unerlässlich. Die klassischen Ziele hinter einer Cloud-Migration wie Skalierbarkeit, Kosten, Performance und User Experience behalten ihre Gültigkeit und weisen neben den Geschäftszielen auf einen weiteren Aspekt der Gesamtstrategie hin: das Kostenmanagement.

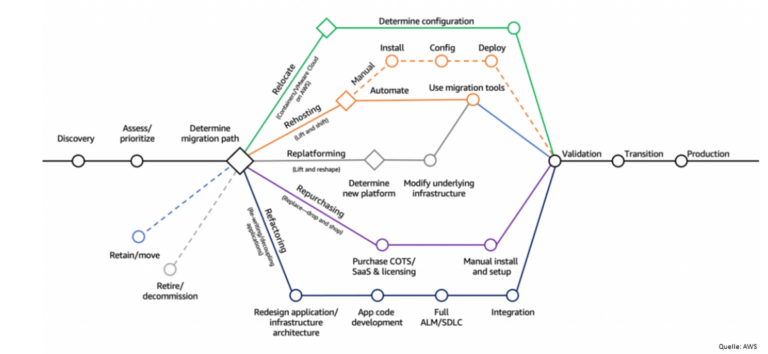

Abbildung 2: Die 7Rs der Cloud-Migration, vgl. Allen, J. (2021)

Im Folgenden sind die gängigsten Migrationsansätze aufgeführt, die bei der Migrationsstrategie berücksichtigt werden sollten und von Gartner anhand von Amazon Web Services (AWS) entwickelt wurden. Es ist wichtig zu betonen, dass andere Hyperscaler, wie Azure, Google aber auch IBM vergleichbare Empfehlungen und Methoden anbieten.

- Refactor/Re-Architect: Verbesserung von Flexibilität, Leistung und Skalierbarkeit einer Anwendung durch Änderung der Architektur und Nutzung von Cloud-Services.

- Replatform (Lift and Reshape): Übertragen einer Anwendung in die Cloud und Optimierung für die Cloud-Nutzung.

- Repurchase (Drop and Shop): Migration auf eine andere, typischerweise in die Cloud-Strategie passendere Anwendung.

- Rehost (Lift and Shift): Die 1:1-Übertragung einer Anwendung in die Cloud ohne Anpassung ihrer Architektur oder Funktionsweise.

- Relocate (Hypervisor-Level Lift and Shift): Verlagerung der Anwendung in die Cloud, ohne dass Anpassungen im laufenden Betrieb notwendig werden mittels Hypervisor-Technologie, die auch in hybriden oder Multi-Cloud-Umgebungen sinnvoll zum Einsatz kommen kann.

- Retain (Revisit): Beibehaltung der Anwendung wie sie ist und Überführung in die Cloud zu einem späteren Zeitpunkt. Dies kann sinnvoll sein bei Anwendungen, für die es keine geschäftliche Rechtfertigung gibt, sie in die Cloud zu migrieren und/oder weil der Aufwand der notwendigen Überarbeitung als zu hoch eingeschätzt werden muss.

- Retire: Einstellung beziehungsweise Beendigung von Anwendungen, die in Zukunft nicht mehr benötigt werden

Zu empfehlen ist ein schrittweiser, risikobasierter Ansatz für die Cloud-Migration im Bankensektor, der auf eigenen Erfahrungen und Best Practices der Branche basiert und für die spezifischen Anforderungen dieses Industriesegments optimiert wurde. Der Fokus liegt zunächst auf den weniger kritischen Workloads, um sowohl das Risiko zu minimieren als auch Erfahrungen für die komplexeren Migrationsphasen zu sammeln.

Dieser Ansatz ermöglicht es den Teams, sich mit den spezifischen Herausforderungen der Cloud-Umgebung vertraut zu machen, bevor geschäftskritische Systeme und eventuell sogar Kernbankenplattformen migriert werden. Wichtig sind hierbei die komplette Betreuung durch das Cloud Center of Excellence (CCoE), speziell in Bezug auf die Kostenkontrolle. Nur so lassen sich Lerneffekte im CCoE erzielen und nur so verhindert man die in Teil 1 der Artikelserie erwähnte Negativspirale im Ausbleiben von Erfolgen und Nutzeneffekten.

In fortgeschrittenen Phasen der Migration, wenn bereits umfassende Erfahrungen und ein tiefes Verständnis der Cloud-Umgebung vorliegen, werden die geschäftskritischen und komplexeren Systeme in die Cloud migriert. Dieses Vorgehen minimiert Risiken und ermöglicht eine kontinuierliche Optimierung des Migrationsprozesses.

Eine deklarative und automatisierte Migrationsstrategie ist besonders effektiv, um die Effizienz der gesamten Migrationsinitiative zu steigern. Darüber hinaus haben Partnerschaften mit Cloud-Anbietern einen hohen strategischen Wert. Diese sind neben der technischen Umsetzung der Migration auch für die langfristige strategische Ausrichtung entscheidend. Dies ist insbesondere im komplexen und stark regulierten Bankenumfeld wichtig, wo Compliance und die Integration mit bestehenden Systemen oft eine Herausforderung darstellen.

Agile DevOps-Ansätze in Verbindung mit Cloud-Migrationsstrategien bieten zahlreiche Vorteile, die den Migrationsprozess deutlich optimieren. Durch den Einsatz agiler Methoden in Verbindung mit DevOps- und FinOps-Prinzipien wird der Migrationsprozess in überschaubare Einheiten unterteilt, die in kurzen Entwicklungszyklen umgesetzt werden. Dadurch können die Teams schnell auf Herausforderungen reagieren, Anpassungen vornehmen und schrittweise kontinuierliche Verbesserungen einführen.

Ein wichtiger Aspekt dieses Ansatzes ist die Zusammensetzung der Teams aus Fachexperten, IT-Architekten und erfahrenen Core-Programmierern. Diese multidisziplinären Teams bringen ein breites Spektrum an Fachwissen und Erfahrung mit, um die Herausforderungen der Cloud-Migration effektiv zu meistern. Enge Zusammenarbeit und klare Rollenverteilung stellen sicher, dass die Teams in der Lage sind, die spezifischen Anforderungen der Organisation bestmöglich zu erfüllen.

Zusammenfassend lässt sich sagen, dass agile DevOps-Ansätze und die Integration von FinOps-Prinzipien den Migrationsprozess nicht nur beschleunigen, sondern auch seine Qualität und Zuverlässigkeit erhöhen4. Dies sind entscheidende Faktoren, um einen reibungslosen Übergang in die Cloud zu gewährleisten und die langfristige Leistungsfähigkeit der IT-Infrastruktur sicherzustellen.

Fortsetzung der Artikelserie …

In Teil 4 unserer Artikelserie „Banking-Cloud-Strategie“ untersuchen unsere Experten die Komponenten Anbieterauswahl, Automatisierung des Cloud-Betriebs und das Zusammenspiel. Außerdem ziehen sie ein abschließendes Fazit. Jetzt lesen!

Quellen

-

1. Zero-Trust Prinzipien sind Explizite Kontrollen, geringste Berechtigungen, sowie Vorbereitung auf den Ernstfall. Die Idee geht davon ausgeht, dass Personen, Geräten und Diensten, die versuchen, auf Unternehmensressourcen zuzugreifen, selbst innerhalb des Netzwerks, nicht automatisch vertraut werden kann. Um die Sicherheit zu erhöhen, werden diese Benutzer jedes Mal überprüft, wenn sie Zugang anfordern, selbst wenn sie zuvor authentifiziert wurden.

-

2. Vgl. Gartner (2022), Why Cloud Budgets Don’t Stay in Check — And How to Make Sure Yours Do, Lydia Leong, January 28, 2022

-

3. Gartner. (2021). IT Roadmap for Cloud Migration (CM_GTS_1452685).

-

4. FinOps Foundation. (2022, 1. Dezember). FinOps Grundsätze. Abgerufen am 14. September 2023 von https://www.finops.org/framework/principles/. Diese Quelle stellt die FinOps-Prinzipien vor, die als Orientierungsrahmen für FinOps-Praktiken dienen. Die Prinzipien wurden von Mitgliedern der FinOps Foundation entwickelt.

Sie müssen sich anmelden, um einen Kommentar zu schreiben.