Digital Operational Resilience Act (DORA)

Eine neue Ära der digitalen Betriebssicherheit in der Finanzbranche

Um die digitalen Betriebssicherheit in der Finanzbranche zu gewährleisten, hat die Europäische Union (EU) die Digital Operational Resilience Act (DORA) Regulation ins Leben gerufen. Die DORA-Regulation legt klare Grundsätze für die digitale Betriebssicherheit fest und soll sicherstellen, dass Finanzinstitute den sich ändernden Bedrohungen und Risiken gewachsen sind.

Einleitung

Die Digitalisierung hat die Finanzbranche revolutioniert und gleichzeitig neue Herausforderungen mit sich gebracht. Angesichts der zunehmenden Abhängigkeit von Informationstechnologie (IT) ist es von entscheidender Bedeutung, deren Betriebssicherheit zu gewährleisten. In diesem Zusammenhang hat die Europäische Union (EU) die Regulation Digital Operational Resilience Act (DORA) ins Leben gerufen.

Mit diesem Gesetzesvorhaben sollen die bisherigen nationalen Regelungen konsolidiert werden, um ein effektives und harmonisiertes Rahmenwerk zu schaffen. Sowohl traditionelle Marktakteure wie Banken, Versicherungen und Investmentgesellschaften als auch Fin- und BigTechs, die digitale Finanzdienstleistungen anbieten, werden von den Regelungen erfasst.

Auch IKT-Drittdienstleister sind betroffen, so dass DORA im Vergleich zu den EBA-Leitlinien zu Auslagerungen und dem Management von IKT- und Sicherheitsrisiken einen größeren Anwendungsbereich schafft. Die DORA-Regulation legt klare Grundsätze für die digitale Betriebssicherheit fest und soll sicherstellen, dass Finanzinstitute den sich ändernden Bedrohungen und Risiken gewachsen sind.

Digital Operational Resilience im Gesamtkontext

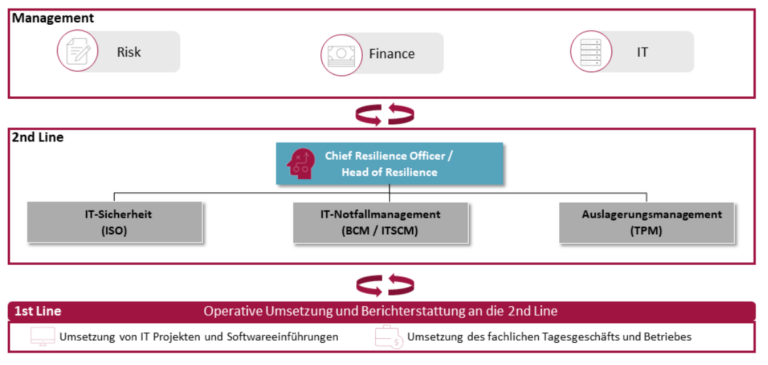

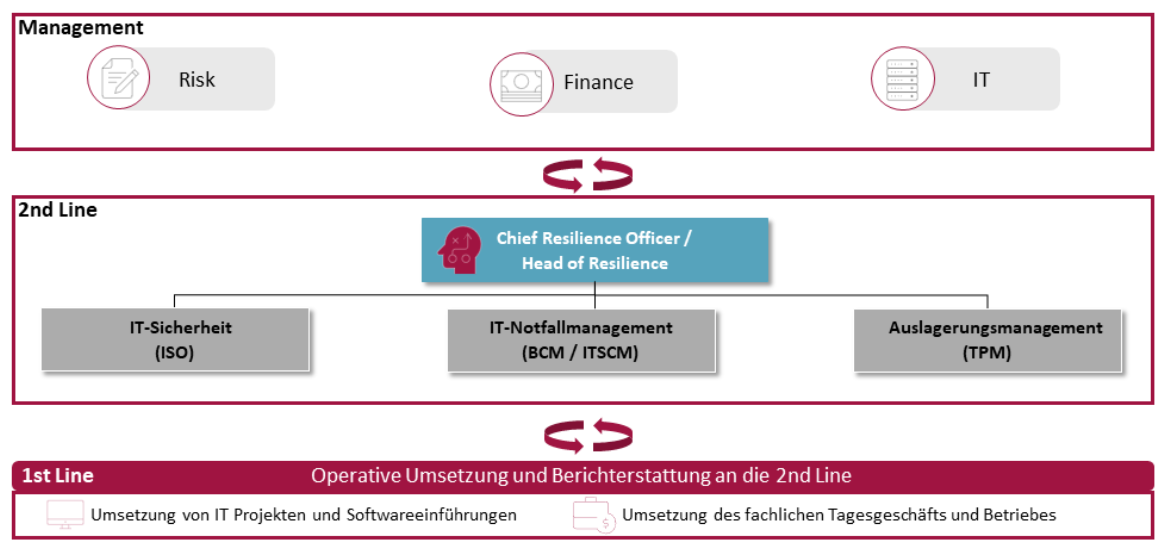

Für eine besseres Verständnis der DORA ist es unabdinglich, den Kern und somit die digitale operationale Resilienz ganzheitlich einzuordnen. Diese ist klar als strategische Aufgabe zu betrachten und nimmt somit direkten Einfluss auf die Leitlinien zu Governance, IT, Risikomanagement, BCM und Auslagerungsmanagement. Übergreifend ist es sinnvoll, eine dedizierte Position (Chief Resilience Officer/Head of Resilience) als umfassende Organisationsfunktion zu etablieren, um die notwendigen Umsetzungspflichten der DORA strategisch mit der Managementebene aber auch operativ mit der 1st Line zu vereinbaren. Dies gewährleistet eine koordinierte Verzahnung von 2nd Line Funktionen und die Operationalisierung in der 1st Line.

Abbildung 1: Ergänzung der Governance um eine dedizierte Position der digitalen Resilienz (zum Vergrößern anklicken)

Die fünf Säulen der DORA-Regulation und deren Handlungsfelder

Die DORA-Umsetzungspflichten sind in fünf relevanten Kapiteln aufgeführt, die die bisher bekannten aufsichtsrechtlichen Anforderungen erweitern oder ergänzen.

Kapitel 2: IKT-Risikomanagement [Art. 5-16]: Im Zentrum von DORA steht die Schaffung eines umfassenden IKT-Risikomanagementrahmens. Dieser erlegt Unternehmen auf, IKT-Risiken frühzeitig zu identifizieren und effektiv darauf zu reagieren. Die Umsetzungspflichten dieses Kapitels umfassen verschiedene Aspekte wie die kontinuierliche Überwachung der Betriebsstabilität, die Implementierung von Mechanismen zur IKT-Prävention, -Erkennung und -Bewältigung sowie die Entwicklung von Kommunikationsstrategien für IKT-bezogene Vorfälle.

Unternehmen sind ebenfalls dazu verpflichtet, präventive Tests der digitalen operativen Resilienz durchzuführen und Leitlinien für die Geschäftsfortführung zu erstellen. Hierbei müssen auch Sicherheitsziele, Risikotoleranzschwellen und Auswirkungstoleranzen festgelegt werden. Dabei müssen Finanzinstitute ihre aktuellen Betriebsprozesse überprüfen und eine gründliche Risikobewertung durchführen, um potenzielle Sicherheitsrisiken oder Datenschutzverletzungen zu identifizieren, was durch eine Compliance und Risikobewertung erfolgen kann.

Ziel ist es, die IKT-Strategie eng mit den Unternehmenszielen zu verknüpfen und regelmäßig Berichte über die IKT-Risikomanagementprüfungen zu erstellen. Durch die kontinuierliche Überwachung der Betriebsstabilität, die Implementierung von IKT-Präventions- und -Bewältigungsmechanismen sowie die Durchführung präventiver Tests soll ein hohes Niveau an digitaler operativer Resilienz gewährleistet werden (zum Beispiel durch Erweiterung des bestehenden SIEM/SOC). Final wird die Geschäftsleitung bei der Steuerung und Verantwortung des IKT-Risikomanagements wesentlich stärker in die Pflicht genommen. Durch die verschärften Sanktionsmöglichkeiten der Aufsicht ist eine Delegation der Verantwortung folgenschwer.

Kapitel 3: Behandlung, Klassifizierung und Berichterstattung IKT-bezogener Vorfälle [Art. 17-23]: Das weltweite Volumen von Cyberangriffen erreichte im Jahr 2022 ein Allzeithoch. Es können daher hohe Aufwände zur Bewältigung IKT-bezogener Vorfälle erwartet werden. Hinzu kommen umfangreiche Meldepflichten bei Eintreten und während der Behebungsphase derartiger Vorfälle. Resultierend daraus werden Unternehmen dazu verpflichtet, strukturiert und effektiv auf solche Vorfälle zu reagieren. Durch die kontinuierliche Überwachung der digitalen Betriebsstabilität, die Bewertung und Klassifizierung von Vorfällen sowie die Meldung an Behörden können angemessene Sicherheitsmaßnahmen ergriffen und potenzielle Schäden minimiert werden.

Kapitel 4: Testen der digitalen operationalen Resilienz [Art. 24-27]: Ein wichtiger Aspekt der DORA-Regulation ist die Durchführung von Belastbarkeitstests für IT-Systeme und Prozesse in Finanzunternehmen. Diese Tests sollen die Robustheit der Systeme und die Fähigkeit zur Bewältigung potenzieller IT-Schwachstellen überprüfen. Die Tests müssen regelmäßig stattfinden und verschiedene Aspekte wie Prävention, Erkennung, Reaktion und Wiederherstellungsfähigkeiten abdecken. Besonders bedeutende Finanzinstitute müssen auch bedrohungsgesteuerte Penetrationstests durchführen. Im Sinne der Datenintegrität und Geschäftskontinuität ist es unerlässlich, Verschlüsselungs- und Sicherheitsstandards zu überprüfen sowie die Effektivität des Berechtigungsmanagements zu gewährleisten.

Durch die Ausformulierung dieses Kapitels ist jetzt schon ersichtlich, dass der explizite Fokus auf TLPT, die Abhängigkeit einer Validierung durch die zuständigen Behörden sowie die (vertragliche) Verpflichtung und Einbindung der IKT-Drittdienstleister zur Durchsetzung der Penetrationstests, zu deutlichen Mehraufwendungen führt.

Kapitel 5: Management des IKT-Drittparteienrisikos [Art. 28-44]: Die Auslagerung von IT-Dienstleistungen an Drittanbieter spielt eine wichtige Rolle in der Finanzbranche. DORA zielt darauf ab, Regeln für die Überwachung und Kontrolle des IT-Drittrisikos festzulegen. Finanzinstitute müssen sicherstellen, dass Verträge mit IT-Drittanbietern angemessene Schutzmaßnahmen enthalten und die Risiken wirksam kontrolliert werden können. Unternehmen sollen sicherstellen, dass Verträge mit IKT-Dienstleistern den notwendigen Standards entsprechen.

Es werden Mindestinhalte für vertragliche Vereinbarungen gefordert, die über die bereits bestehenden Richtlinien hinausgehen und besonders den sonstigen IT-Fremdbezug betreffen werden. Dementsprechend muss auch die Abhängigkeiten von IKT-bezogenen Dienstleistern und Drittanbietern ermittelt und bewertet werden. Partnerschaften und ausgelagerte Prozesse sollten auf die Waagschale gelegt sowie mit den Aufsichtsanforderungen überprüft und sichergestellt werden. Um Abhängigkeitsrisiken zu minimieren, müssen zudem umfassende Ausstiegsstrategien, Notfallmaßnahmen und Informationssicherheitsstandards für IKT-Drittparteien eruiert werden.

Kapitel 6: Vereinbarungen über den Austausch von Informationen [Art. 45]: Als eine erweiterte Sicherheitsmaßnahem ist es Finanzunternehmen erlaubt ihre Erkenntnisse im Umgang mit IKT-bezogenen Vorfällen zu teilen. Sofern das Ziel der Stärkung der digitalen operationalen Resilienz besteht, können Indikatoren für Beeinträchtigungen, Taktiken, Techniken und Verfahren ausgetauscht werden.

Der Aufbau dieses Informationsnetzwerks soll dazu beitragen aus externen Vorfällen zu lernen und angemessene Maßnahmen abzuleiten, die im Sinne von kontinuierlicher Verbesserung und Weiterentwicklung der Resilienz genutzt werden. Der Informationsaustausch ist geschützt und unterliegen Verhaltensregeln zu Geschäftsgeheimnissen und Datenschutz. In diesem Sinne wird festgelegt, was die Voraussetzungen für die Teilnahme des Informationsaustauschs sind und wie staatliche Behörden gegebenenfalls einzubinden sind.

Wie können Sie den verbundenen Aufwand in Ihrem Haus optimieren und minimieren?

Der Handlungsbedarf hängt vom regulatorischen Reifegrad des Instituts ab.

Ihr Haus ist gut aufgestellt, wenn bereits aufsichtsrechtliche Anforderungen wie MaRisk i.V.m. BAIT, Leitlinien der EBA und internationale ISO-Standards erfüllt sind.

Zusätzliche sollten folgende DORA-Voraussetzungen getroffen werden:

- Das Gesamtrisikomanagementsystem muss um IKT-Risiken eindeutig und nachvollziehbar ergänzt werden.

- Endgültige Vernetzung und Einbindung aller relevanten 1st und 2nd Line Funktionen (u.a. IT, Risk, BCM, ISO, AM, Legal)

- Neben der Anpassung von Strategien, Leit- und Richtlinien wird die Umsetzung von qualitativen Maßnahmen spezifische Kenntnisse und Fähigkeiten erfordern.

- Auslagernde Fachbereiche benötigen fachliches und technisches Verständnis zur Anpassung von IT-Drittanbieterverträgen ergänzt um regulatorisches Knowhow.

- Die Zusammenarbeit mit IKT-Drittanbietern für regulatorische Konformität wird Zeit in Anspruch nehmen.

Profitieren Sie von unserer langjährigen Branchenerfahrung und minimieren Sie den Aufwand in ihrem eigenen Institut!

| DORA Kapitel: | msg for banking Beratungsleistung: | Umsetzungsaufwand: |

| Kapitel II | IKT-Risikomanagement:

|

HOCH |

| Kapitel III | Behandlung, Klassifizierung und Berichterstattung IKT-bezogener Vorfälle:

|

MITTEL |

| Kapitel IV | Testen der digitalen operationalen Resilienz:

|

MITTEL |

| Kapitel V | Management des IKT-Drittparteienrisikos:

|

HOCH |

| Kapitel VI | Vereinbarungen über den Austausch von Informationen:

|

NIEDRIG

|

Fazit: Erhöhte Sicherheit mit einhergehenden Pflichten

Die DORA-Regulation stellt einen wichtigen Meilenstein in der Sicherstellung der digitalen Betriebssicherheit in der Finanzbranche dar. Die Implementierung der genannten Handlungsfelder ist von entscheidender Bedeutung, um den Anforderungen der Regulation gerecht zu werden und die digitale Betriebsstabilität zu gewährleisten. Durch konsequente Umsetzung können Finanzinstitute ihre Widerstandsfähigkeit gegenüber digitalen Risiken stärken und das Vertrauen der Kunden in die Sicherheit ihrer Finanzdaten fördern.

Die Einführung einheitlicher Regelungen für die Betriebssicherheit hat weitreichende Auswirkungen auf die Finanzbranche. Einerseits bietet dies den Finanzunternehmen eine klare Struktur und klare Leitlinien, um ihre IT-Systeme und -Prozesse effektiv zu schützen. Dadurch wird das Vertrauen der Kunden gestärkt und das Risiko von Sicherheitsvorfällen und Cyberangriffen reduziert. Andererseits bringt die DORA-Regulation auch zusätzliche Verantwortlichkeiten und Herausforderungen für die Finanzinstitute mit sich. Sie müssen in die Stärkung ihrer IT-Infrastruktur investieren, qualifiziertes Personal für das IKT-Risikomanagement einstellen und Schulungsprogramme implementieren, um sicherzustellen, dass ihre Mitarbeiter über das notwendige Wissen und die Fähigkeiten verfügen, um IT-Risiken zu erkennen und darauf angemessen zu reagieren.

Dennoch ist damit die Thematik DORA noch nicht vollständig abgeschlossen. Für Januar und Juli 2024 stehen weitere Konkretisierungen von technischen Regulierungs- und Durchführungsstandards (RTS/IST) an, die Präzisierungen zu den Kapiteln 2 bis 5 beinhalten und dabei genauere Kriterien, Standardvorlagen, Kostenschätzungen und Anforderungen für die Operationalisierung festlegen werden, bevor am 17.01.2025 die Umsetzungsfrist greift – weitere Übergangsvorschriften sind nicht vorgesehen.

Bei Banking.Vision halten wir Sie dazu auf dem Laufenden.

Sie müssen sich anmelden, um einen Kommentar zu schreiben.