IT-Sicherheit in Zeiten sich wandelnder Wertschöpfungsketten in Open-Finance-Ökosystemen

Technische Innovation und gesetzliche Rahmenbedingungen transformieren die Finanzbranche. Mit der ansteigenden Zahl der technischen Systeme sowie der Akteure und Schnittstellen im Open-Finance-Ökosystem wächst gleichzeitig die Komplexität und das Risiko von Schwachstellen in der IT-Sicherheit für die angebotenen Dienstleistungen.

- Technische Innovation und gesetzliche Rahmenbedingungen bewegen die Finanzbranche

- Deutlicher Anstieg von Schnittstellen im Open-Finance-Ökosystem

- Neue dynamische Vertragsmodelle wandeln die Abhängigkeiten im Finanzsektor

- Mögliche Auswirkungen der neuen Schnittstellenmodelle auf die IT-Sicherheit der Bankenbranche

- Plausibilitätsprüfung durch Interviews mit Marktteilnehmern

- Einschätzung: Einfluss der wandelnden Wertschöpfungsketten auf die IT-Sicherheit und Banken

- Wirksame Schutzmechanismen und Standards notwendig für Banken

- Quelle

Technische Innovation und gesetzliche Rahmenbedingungen bewegen die Finanzbranche

Die Bankenwelt verändert sich schneller und umfassender denn je. Technische Neuheiten, wie Cloud-Computing, Blockchain oder Metaverse, sowie strenge regulatorische Anforderungen und Gesetze ermöglichen neue Geschäftsmodelle und Wertschöpfungsketten und zwingen die Banken zur Transformation. Gleichzeitig steigt mit der Anzahl der dahinterstehenden technischen Systeme sowie der Akteure und Schnittstellen im Open-Finance-Ökosystem die Komplexität und das Risiko von Schwachstellen in der IT-Sicherheit für die angebotenen Dienstleistungen.

Zu diesem Thema haben Reiner Böhme et al. die „Auswirkungen sich verändernder Wertschöpfungsketten im Finanzsektor auf die IT-Sicherheit“ im Rahmen eines Forschungsprojekts der Universität Innsbruck im Auftrag der BaFin analysiert.1 Ziel des Projektes war die Analyse der für die IT-Aufsicht relevanten Auswirkungen möglicher zukünftiger Entwicklungen im Finanzsektor, wie neue Wege im Zahlungsverkehr, Open Finance und Kryptohandel.

Um dieses umfangreiche Projekt aufzubereiten, betrachten wir in diesem Beitrag hauptsächlich die operationelle Umsetzung der im Bericht hervorgehobenen aufsichtsrechtlichen Gesichtspunkte. In den folgenden Abschnitten präsentieren wir die wichtigsten Ergebnisse des Projektberichtes und beleuchten sie unter dem Gesichtspunkt der IT-Sicherheit tiefergehend.

Deutlicher Anstieg von Schnittstellen im Open-Finance-Ökosystem

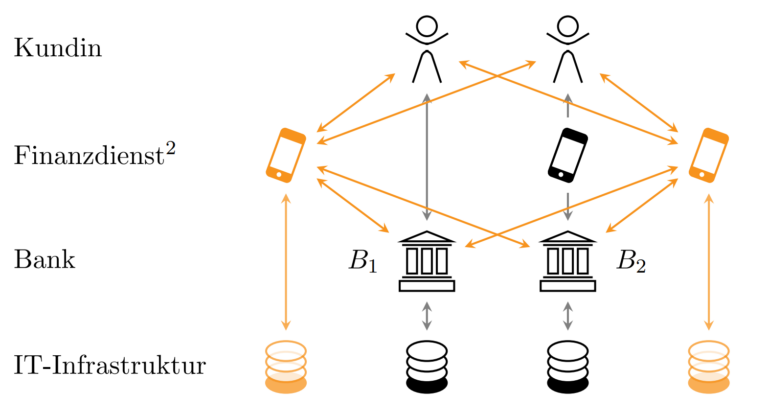

Abbildung 1: Ausdifferenzierung und Flexibilisierung der Wertschöpfungskette, Quelle siehe (1)

Zunächst betrachten wir die Ausgangslage, die den aktuellen Stand des Finanzmarkts mit ersten neuen Entwicklungen darstellt. In schwarz gekennzeichnet, ist ein traditionelles Modell, in dem Kunden nur über bankeigene Dienste oder direkt (persönlich, Überweisungsscheine etc.) mit ihren Banken interagieren.

In orange dargestellt ist die Open-Banking-Bewegung der letzten Jahre, in der durch Schnittstellen auch Drittdienstanbieter den Kunden Zugriff auf ihre Banken ermöglichen – wie zum Beispiel durch Multibanking Apps. Diese orange gefärbten Finanzdienste arbeiten auf eigener Hardware und kommunizieren über (beispielsweise PSD2-)Schnittstellen mit den Banken.

Die wachsende Zahl der Schnittstellen erhöht die Anzahl möglicher Fehlerquellen und somit auch die Menge möglicher Sicherheitslücken. Des Weiteren können Menschen durch Social-Engineering- oder Phishing-Methoden stärker als bisher als Schwachstellen missbraucht werden. Beispielsweise kann sich ein Angreifer (Hacker) als Bankmitarbeiter ausgeben und einen TAN-Code unter einem Vorwand anfragen, um so die Zwei-Faktor-Authentifizierung zu umgehen. Diese steigende Komplexität und Anzahl möglicher Schwachstellen werden in dem Forschungsprojekt als „Schnittstellenkomplexität“ bezeichnet.

Für diese wachsende Anzahl an Sicherheitsrisiken werden wirksame Schutzmaßnahmen benötigt, die jedoch nicht in allen Fällen durch die Marktteilnehmer hervorgebracht und umgesetzt werden. Eine Ursache dafür ist, dass in manchen Situationen verschiedene Parteien die Risiken kontrollieren und andere Parteien diese Risiken tragen. So muss zum Beispiel ein Zahlungsdienstleister die Beweislast tragen und zeigen, dass ein mögliches Problem bei Dritten aufgetreten ist. Dadurch besteht neben einem öffentlichen Druck, Schwachstellen abzusichern, wenig Anreiz in gute IT-Sicherheit zu investieren. Diese Probleme könnten zwar mit gesetzlichen Grundlagen wie MaRisk und BAIT reduziert werden, die jedoch nicht alle technische Neuerungen abdecken und auch nicht alle oder zukünftige Risiken vorhersehen können.

Neue dynamische Vertragsmodelle wandeln die Abhängigkeiten im Finanzsektor

Die Autoren betrachten zusätzlich verschiedene Abhängigkeiten zwischen Akteuren: Statische Abhängigkeiten, die auf langfristigen Verträgen beruhen, sowie dynamische Abhängigkeiten, die auch ohne explizite Vertragsbeziehung zwischen zwei Parteien möglich sind. Im zweiten Fall ist nicht sichergestellt, dass die Parteien aufeinander vorbereitet und abgestimmt sind. Dies passiert beispielsweise beim Zugriff auf eine PSD2-Schnittstelle. Ein zentrales Problem für die Aufsichtsorganisationen ist, dass diese dynamischen Abhängigkeiten meist nicht klar ersichtlich sind und nur durch technische Protokollanalysen (wie durch die Analyse von Verbindungsinformationen) herausgefunden werden können.

Die Entwicklung von Schnittstellen verursacht Fixkosten, die unabhängig von der Anzahl der Benutzer sind. Analog kostet auch die Anbindung von Produkten an Schnittstellen. Die Standardisierung ist hilfreich, um Schnittstellen und deren Anbindungen wiederverwenden zu können und die benötigten Anpassungen zu reduzieren.

Eine Standardisierung der Schnittstellen vereinfacht die Topologie, also die Wege zwischen verschiedenen Banken und Finanzdienstleistern. In einem perfekten Modell würden Banken nur über standardisierte Schnittstellen kommunizieren. In der Praxis entwickeln jedoch einige Marktteilnehmer eigene Schnittstellen und umgehen die Drittdienstanbieter. Dies resultiert in einer komplexeren Topologie und damit verbunden einem höheren Aufwand und Kosten, diese Marktteilnehmer zu verbinden.

Mögliche Auswirkungen der neuen Schnittstellenmodelle auf die IT-Sicherheit der Bankenbranche

Um die Auswirkungen der in den vorherigen Abschnitten beschriebenen Probleme und Änderungen zu analysieren, wurde die Szenario-Methode genutzt, mit der anhand von verschiedenen Szenarien mögliche Entwicklungen der Zukunft beschrieben und untersucht werden können. Der Bericht hat drei mögliche Szenarien aufgestellt und beschrieben, die in der folgenden Grafik dargestellt werden. Es ist möglich, dass in Zukunft eines der Szenarien eintritt, oder sich aber auch eine Mischung aus mehreren Szenarien durchsetzt.

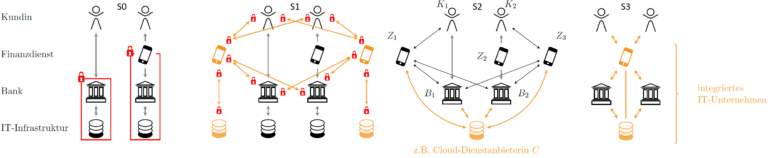

Abbildung 2: API-Security-Szenarien, zusammengestallt aus (1)

Szenario 1 (siehe S1 in der Abbildung) geht von einer Zunahme möglicher Schwachstellen und Cyberkriminalität durch die wachsende Anzahl dynamischer Schnittstellen bei allen Akteuren im Vergleich zum vorherigen Stand aus (siehe S0 in der Abbildung ).

Die Angriffsfläche vergrößert sich in diesem Szenario durch die höhere Anzahl der Schnittstellen, da prinzipiell jede als Fehlerquelle angesehen werden kann. Des Weiteren sind auch die Verbraucher mögliche Schwachstellen, die zum Beispiel durch Phishing-Angriffe ausgenutzt werden können. Schlussendlich führt die wachsende Anzahl notwendiger Schnittstellenanbieter zu Unübersichtlichkeit und erhöht damit ebenfalls das Risiko. Die effektive Absicherung wird durch die steigende Komplexität und durch die Kombination von nicht-standardisierten, für sich sicheren Teilnehmern in der Wertschöpfungskette erschwert. Diese Kombination lässt sich vergleichen mit entstehenden Wechselwirkungen bei an sich sicheren Medikamenten. Ein letztes Problem sind die hohen Transaktionskosten in der Aufarbeitung, da die Rechtswege zur Aufklärung möglicher Schäden aufwendig sind und die Probleme im internationalen Kontext noch komplexer werden, was wiederum die Strafverfolgung erschwert.

Im alternativen zweiten Szenario (siehe S2 in der Abbildung) wird eine Konzentration der IT-Infrastruktur auf wenige Teilnehmer betrachtet. Das würde bedeuten, dass Cloud-Anbieter neben technischen auch bankfachliche Services anbieten. In diesem Fall entwickeln sich Klumpenrisiken und Abhängigkeiten aus Sicht der Bank und damit auch für den Endkunden. Die Beschränkung auf einen IT-Dienstleister kann zu einem Vendor-Lock-In führen, wodurch die spätere Nutzung oder ein Anbieterwechsel teuer wird. Die Konzentration des Marktes durch Übernahmen und Fusionen auf wenige Anbieter führt dazu, dass genutzte IT-Dienstleister ebenfalls systemrelevant werden, da durch einen Ausfall die kritischen Systeme der abhängigen Marktteilnehmer ausfallen würden. Die steigende Komplexität in der Finanzbranche führt auch zu einer Konzentration der IT-Dienstleister, da nur wenige mit den stetig wachsenden Anforderungen und der Komplexität der Schnittstellen mithalten können.

Szenario 3 (siehe S3 in der Abbildung) stellt die Reduzierung der Bank auf einen Risikoträger dar, da immer mehr Tätigkeiten und Dienste auf IT-Unternehmen ausgelagert werden, die von mehreren Banken genutzt werden. Die IT-Dienstleister kontrollieren in diesem Fall die Kundenschnittstellen, die einen Eingriff durch die Bank erschwert. Ein weiteres Problem ist der Wissenstransfer über Geschäftsdaten und -prozesse zu den IT-Unternehmen, die in Sonderfällen wie zur Angriffsabwehr Einsicht in Kundendaten benötigen, sowie Rückschlüsse aus Metadaten ziehen könnten. Die Banken verlieren zusätzlich Gestaltungsmacht und Kontrolle über die Leistungen, da diese durch IT-Unternehmen entwickelt werden würden. Zuletzt steigt auch die Komplexität für die Aufsicht durch die steigende Komplexität in IT-Unternehmen.

Plausibilitätsprüfung durch Interviews mit Marktteilnehmern

Durch Interviews mit verschiedenen Marktteilnehmern wurden im Bericht die Szenarien auf Plausibilität überprüft. Grob stimmten die Teilnehmer mit den Erkenntnissen überein, jedoch wurden auch einige Aspekte differenzierter betrachtet. Einige Befragten merkten an, dass die wachsende Anzahl an Schnittstellen auch positive Auswirkungen auf die Sicherheit haben könnte, und zwar durch Standardisierung und daraus folgender höherer Sicherheit dieser Schnittstellen. Ein weiteres Argument sei, dass einige der erläuterten Probleme bereits über andere Wege bestünden, wie der Wissenstransfer, welcher aktuell durch Mitarbeiterübernahmen möglich ist.

Einschätzung: Einfluss der wandelnden Wertschöpfungsketten auf die IT-Sicherheit und Banken

Nach unserer Einschätzung ist und bleibt die IT-Sicherheit ein wichtiges Thema in der Finanzbranche, besonders, um das Vertrauen der Kunden in die Bankdienstleistungen zu bewahren. Die derzeitigen und zukünftigen Entwicklungen der Finanz-Wertschöpfungsketten können zwar die Angriffsfläche auf die IT-Systeme vergrößern, die notwendige Sicherheit kann jedoch durch zu entwickelnde Marktstandards bei Schnittstellen und der Nutzung etablierter Frameworks gewährleistet werden. Die Beschränkung auf einen oder wenige IT-Dienstleister, wie die bekannten Cloud-Hyperscaler, kann zum Vendor-Lock-In führen und beispielsweise beim Ausfall dieser Provider ein Problem sein. Diese sind jedoch meist widerstandsfähiger, als eigene Dienste. Neben den technischen Änderungen und dem Aufteilen der Wertschöpfungsketten wird vor allem die Schnittstelle „Mensch“ immer wichtiger. Hierzu sollte es Nutzern leichter gemacht werden, vertrauenswürdige Dienste zu erkennen und sie auf mögliche Phishing Angriffe aufmerksam zu machen. Eine Maßnahme wäre hier beispielsweise, dem Kunden über den Gamification-Ansatz spielerisch beizubringen, welche Log-In-Masken Fälschungen sind.

Wirksame Schutzmechanismen und Standards notwendig für Banken

Die PSD2-Richtlinie und die damit angestoßene Open-Banking-Bewegung bietet Banken zum einen viele Möglichkeiten in der Entwicklung neuer, digitaler Services und erhöhen zum anderen den Druck des Marktes gegenüber den Banken, den begonnen Öffnungsprozess weiter voranzutreiben. Gleichzeitig entstehen durch die wachsende Anzahl an statischen und dynamischen Abhängigkeiten und Schnittstellen neue Angriffsvektoren, denen mit wirksamen Schutzmechanismen entgegnet werden muss. Mit unserer Expertise im Open Banking-Umfeld, dem Know-how für IT-Sicherheit und unseren Angeboten zum API-Management bieten wir umfangreiche Möglichkeiten sich diesen Herausforderungen zu stellen. Sprechen Sie uns gerne dazu an.

Sie müssen sich anmelden, um einen Kommentar zu schreiben.